Walkthrough Meow

Table of Contents

Enumerazione con Nmap⌗

La primissima cosa è stata eseguire una scansione nmap per vedere quali porte sono aperte, e anche i servizi in esecuzione su ciascuna porta aperta. Ho etichettato specificamente tre porte.

Il comando é:

nmap -sVC -n -A -Pn -p 22, 23, 80 [address] --min-rate 5000

L’output:

Starting Nmap 7.92 ( https://nmap.org ) at 2022-11-24 22:45 CET

Nmap scan report for 10.129.46.55

Host is up (0.046s latency).

Not shown: 999 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

23/tcp open telnet Linux telnetd

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 16.50 seconds

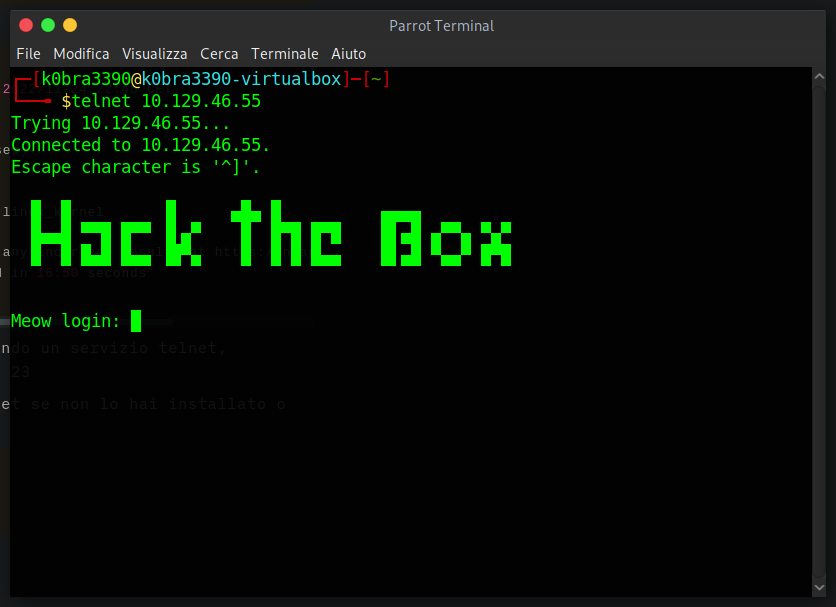

Connessione a Telnet⌗

Troviamo la porta 23 aperta e sta eseguendo un servizio telnet, proviamo a connetterci alla porta telnet 23.

Usa il comando:

sudo apt-get install telnet

se non lo hai installato o stai usando una VM, poi lanciamo:

telnet [address]

L’output sarà:

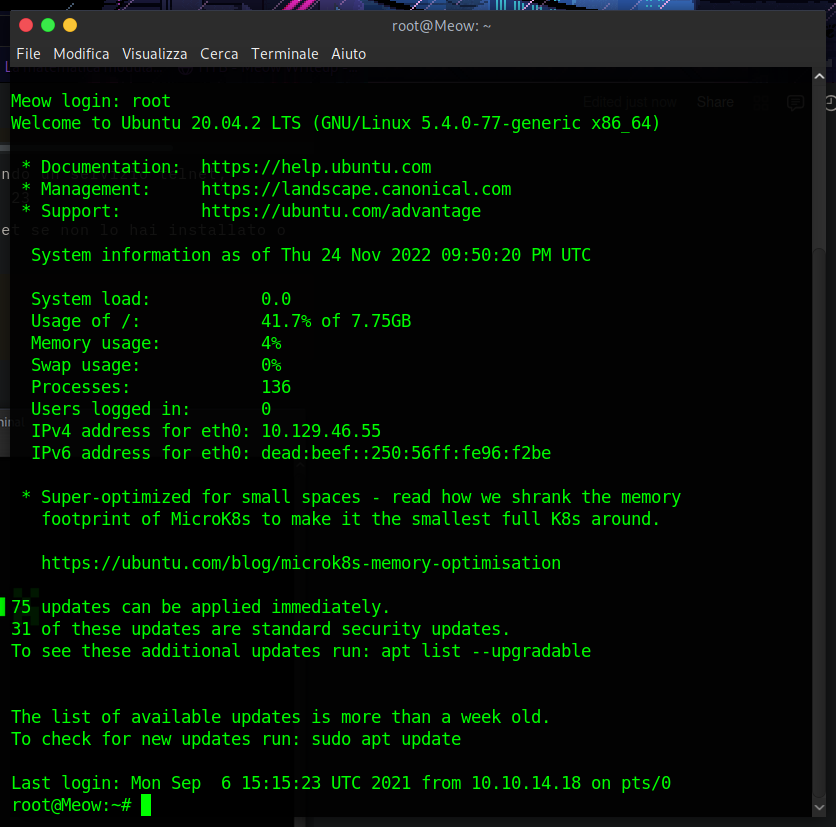

Ci viene presentata una schermata di accesso. Tenendo presente il suggerimento fornito nell’attività precedente. Un utente root è in grado di accedere al servizio telnet senza password. Abbiamo provato a utilizzare il root e abbiamo ottenuto l’accesso.

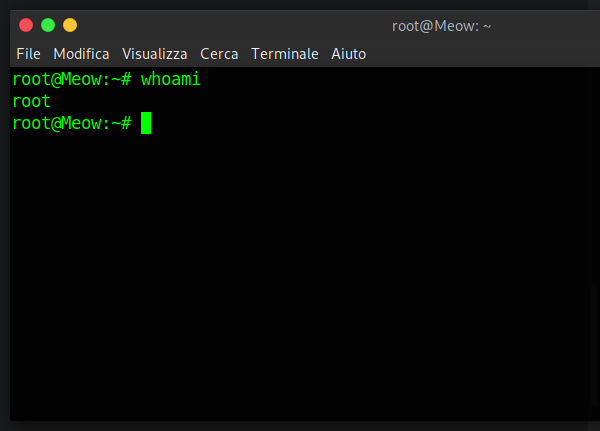

Confermiamo nel terminale se siamo l’utente root.

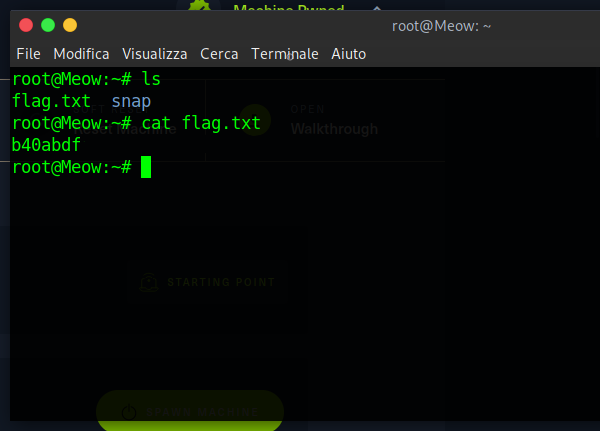

Se elenchiamo i file nella directory di lavoro corrente, vediamo che flag.txt è elencato.